-

Ataque Informático: Ping of Death

¿Que objetivo tiene un ataque Ping of Death? Un ping de la muerte es un ataque de ICMP que consiste en enviar un paquete más grande de lo que puede ser un paquete IP (mayores a 65.535 bytes). La recepción de este paquete provocaba un desbordamiento de buffer. ¿Que objetivo tiene un ataque Ping of Death? El ping…

-

Seguridad Corporativa: Seguridad Perimetral

La seguridad perimetral es la integración de los sistemas y elementos necesarios para la protección de los perímetros físicos. En informática, estas protecciones no son físicas aunque hay dispositivos físicos que nos permiten concentrar en un equipo varios servicios de protección perimetral. En una red sin seguridad perimetral encontramos todos los servicios ofrecidos en el…

-

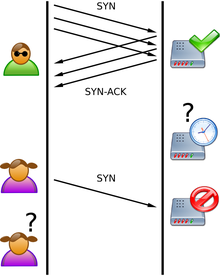

Ataque Informático: TCP SYN Flooding

¿Que objetivo tiene un ataque TCP SYN Flooding? Un ataque SYN Flooding es un ataque donde el atacante se aprovecha del saludo en tres vías del protocolo TCP en el cual este envía multiples solicitudes SYN al servidor al cual el servidor le responde con las SYN-ACK. En una conversación normal, el cliente respondería con ACK, pero en…

-

Elementos Vulnerables de un Sistema Informático

En la seguridad informática, los elementos más vulnerables son el propio hardware del sistema informático, el software utilizado y los datos gestionados. En Seguridad, siempre se debe tener la máxima: La seguridad de todo el sistema es igual a la del eslabón más débil. En todo sistema de seguridad, el máximo grado de seguridad es aquel que…

-

Principios Básicos de la Seguridad Informática

La seguridad Informática se encarga de proteger la integridad i la privacidad de la información. Es imposible garantizar la inviolabilidad de un sistema, pero si es posible conseguir altos niveles de seguridad. Objetivos Principales Los objetivos principales son: Detectar posibles problemas y amenazas en la seguridad minimizando y gestionando riesgos. Garantizar la correcta utilización de los…